// Fuites d’information par attaques externes sur composant

Vulnérabilité des composants

// Fuites d’information par attaques externes sur composant

Vulnérabilité des composants

![]() 2018 – Meltdown et Spectre lancent l’alerte sur la vulnérabilité des processeurs

2018 – Meltdown et Spectre lancent l’alerte sur la vulnérabilité des processeurs

“Meltdown et Spectre sont des vulnérabilités matérielles. Elles affectent presque tous les ordinateurs Intel x86, IBM POWER, and ARM-based microprocessors”actuellement sur le marché.

Remise en cause des architectures

exécution spéculative, prédiction de branche, cache, instructions etc.

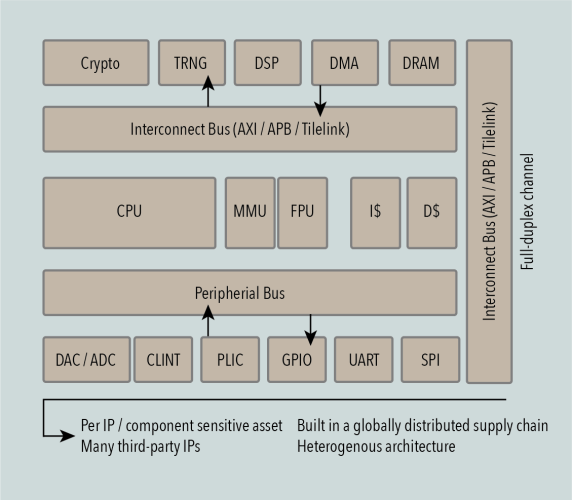

Procédé de conception et de fabrication

IPs, lay-out, flot décentralisé etc.

Injection de fautes multiples (>100)

2018 – Meltdown et Spectre lancent l’alerte sur la vulnérabilité des processeurs

“Meltdown et Spectre sont des vulnérabilités matérielles. Elles affectent presque tous les ordinateurs Intel x86, IBM POWER, and ARM-based microprocessors”actuellement sur le marché.

Remise en cause des architectures

exécution spéculative, prédiction de branche, cache, instructions etc.

Procédé de conception et de fabrication

IPs, lay-out, flot décentralisé etc.

Injection de fautes multiples (>100)

// Fuites d’information par attaques externes sur composant

Que risque-t-on ?

// Fuites d’information par attaques externes sur composant

Que risque-t-on ?

Ces vulnérabilités exposent principalement au vol de données personnelles (ordinateur, tablette, téléphone, objet connecté, serveur cloud…), leur périmètre d’attaque est plutôt élevé.

Ces vulnérabilités peuvent affecter tout type d’organisation

Viser des millions d’utilisateurs (entreprises, ONG, structures médicales…)

Spectre peut donner accès à des données bancaires, mots de passe…qui ont été chargées de façon spéculative mais qui ont dû être rejetées.

Ces vulnérabilités exposent principalement au vol de données personnelles (ordinateur, tablette, téléphone, objet connecté, serveur cloud…), leur périmètre d’attaque est plutôt élevé.

Ces vulnérabilités peuvent affecter tout type d’organisation

Viser des millions d’utilisateurs (entreprises, ONG, structures médicales…)

Spectre peut donner accès à des données bancaires, mots de passe…qui ont été chargées de façon spéculative mais qui ont dû être rejetées.

// Protection des systèmes

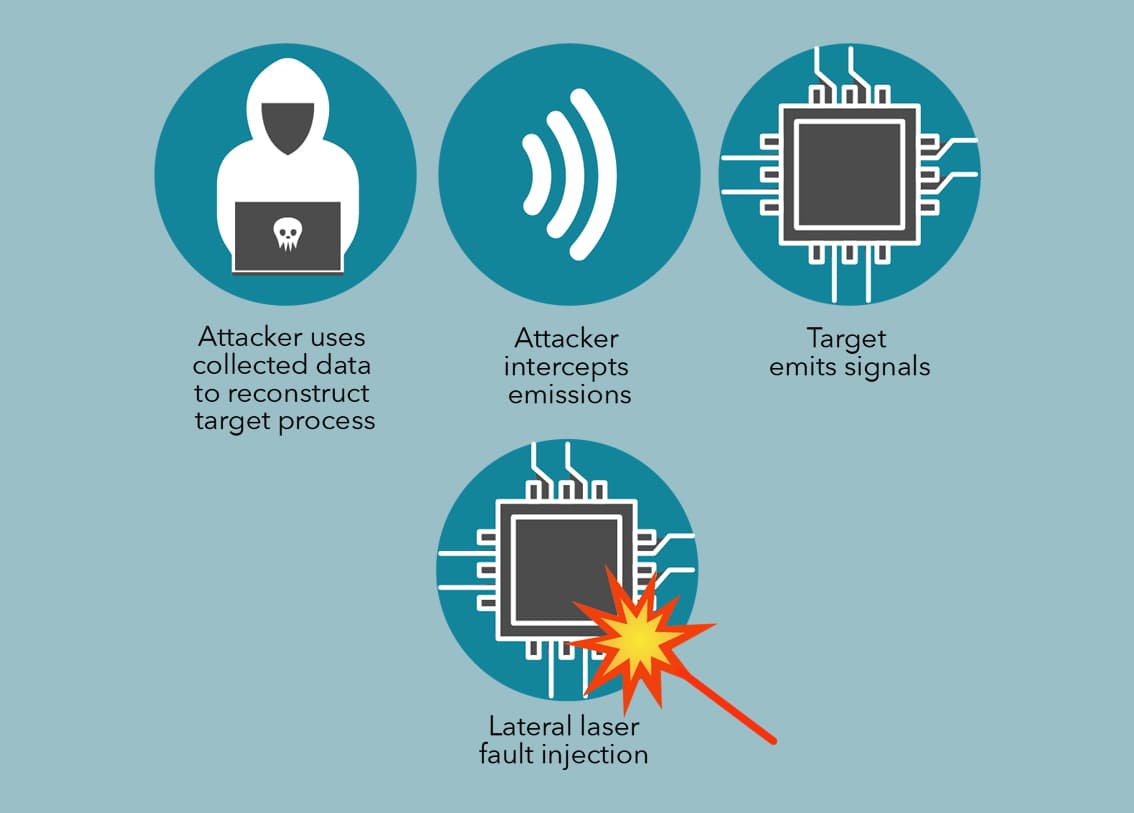

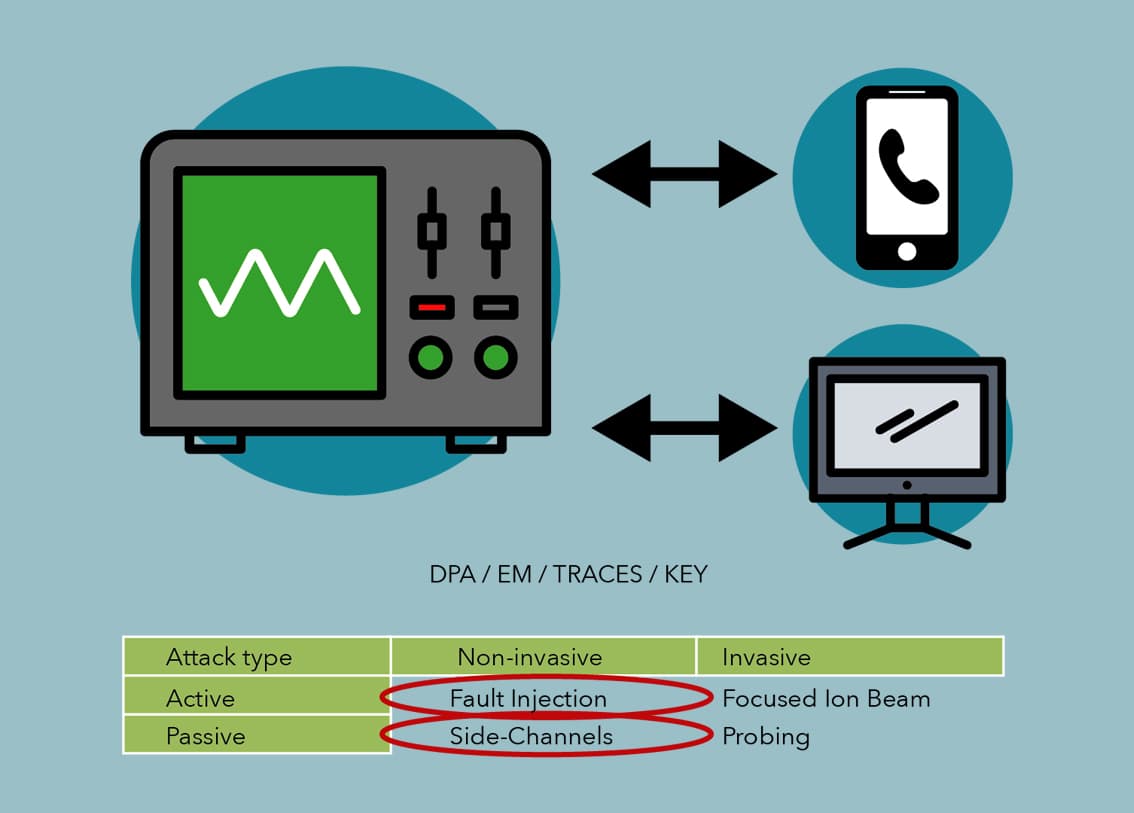

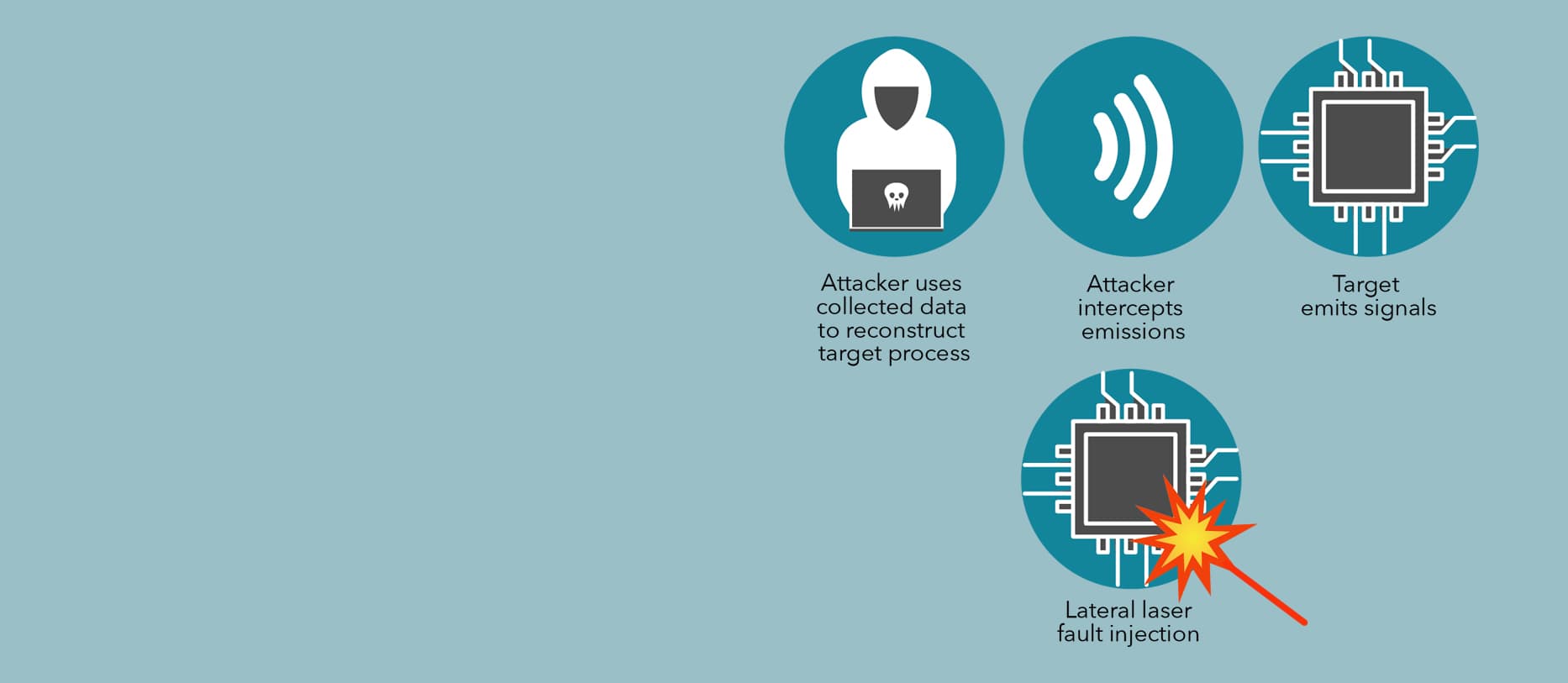

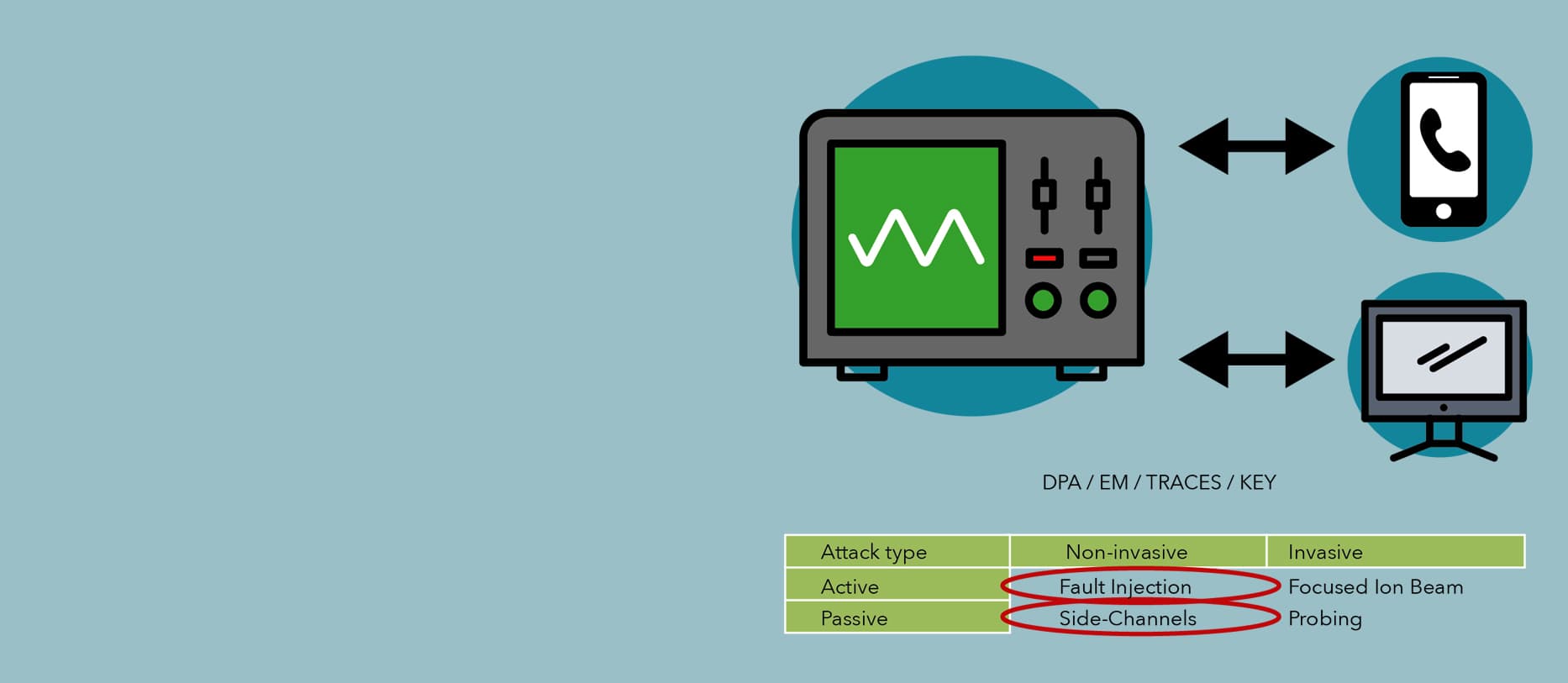

Attaques physiques

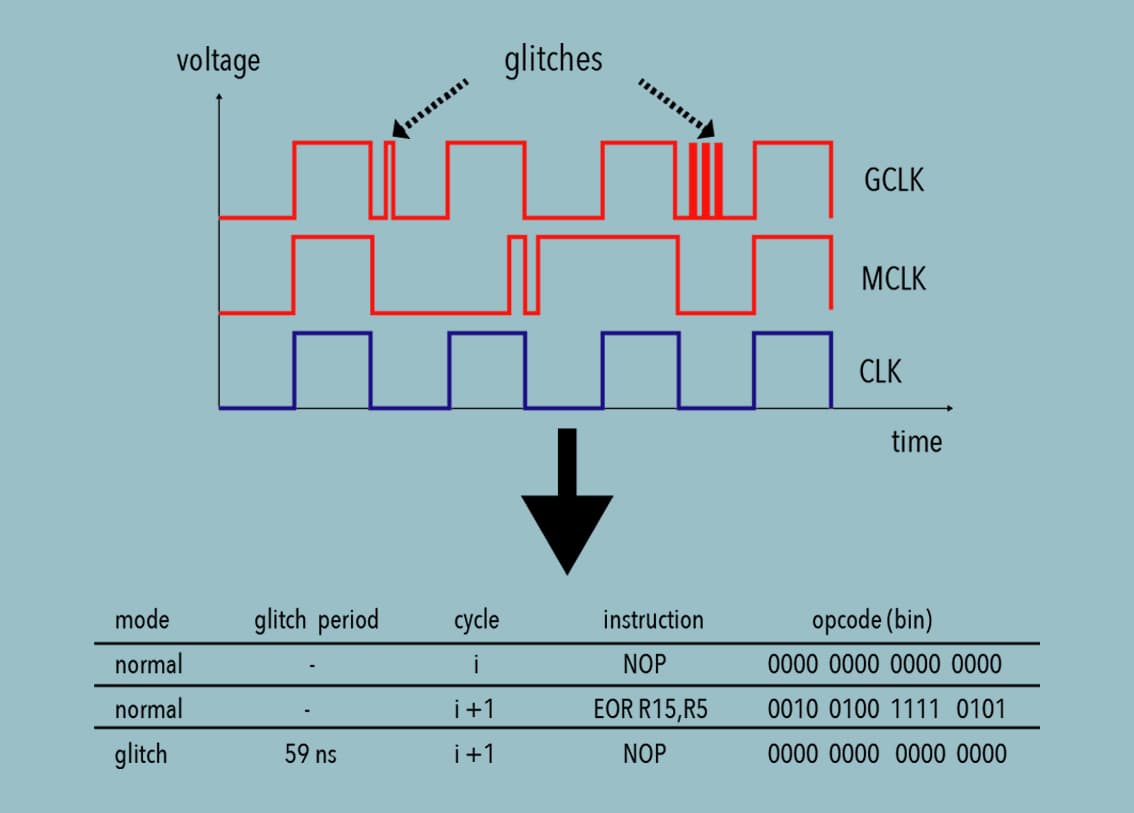

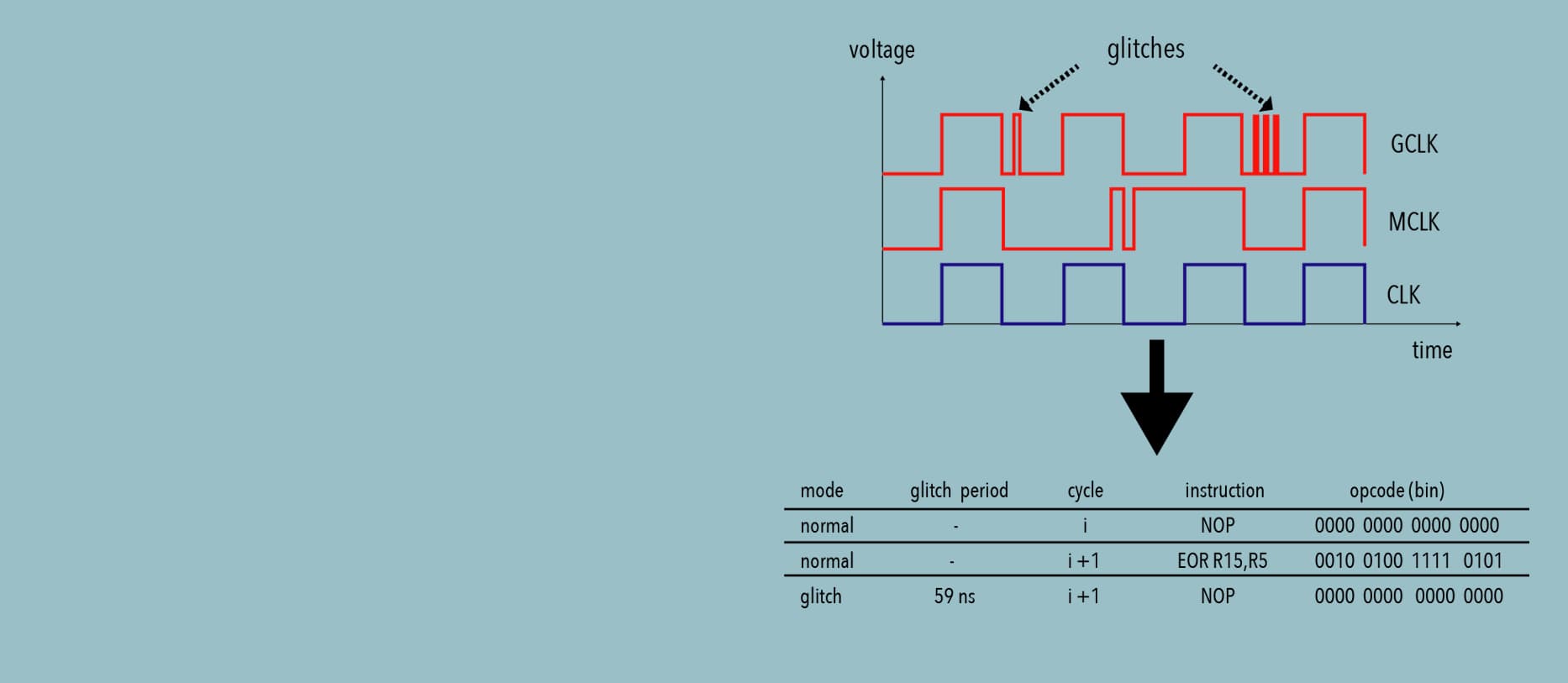

Types de perturbationsPerturbation de l’alimentation (glitch sur VCC)Types de perturbationsPerturbation du signal d’horloge (glitch sur Horloge)Types de perturbationsPerturbations électro-magnétiques

// Protection des systèmes

Attaques physiques

Types de perturbationsPerturbation de l’alimentation (glitch sur VCC)Types de perturbationsPerturbation du signal d’horloge (glitch sur Horloge)Types de perturbationsPerturbations électro-magnétiques

// Sureté matérielle indispensable pour des systèmes performants et sécurisés

Problématiques à résoudre

Simulateurs

• Les simulateurs de failles de sécurité sont extrêmement limités en termes de vitesse et de quantité de portes à traiter.

Emulateurs Matériels

• Pas d’émulateurs matériels génériques pour étudier la vulnérabilité aux attaques des cœurs IP ou des conceptions

• Capacité à gérer sur matériel des conceptions importantes ( par exemple des cœurs processeurs avec leur codes applicatifs, voir leur OS)

Processeur

• Pas de Trade-off (cœur sécurisé ou cœur performant)

Connaissance, outils et méthodologies de la sécurité et de la sureté

• Peu accessibles et spécifiques

Flot de conception / fabrication

• Briques IPs – Malveillances (lay-out- Flow etc.)

// Sureté matérielle indispensable pour des systèmes performants et sécurisés

Problématiques à résoudre

Simulateurs

• Les simulateurs de failles de sécurité sont extrêmement limités en termes de vitesse et de quantité de portes à traiter.

Emulateurs Matériels

• Pas d’émulateurs matériels génériques pour étudier la vulnérabilité aux attaques des cœurs IP ou des conceptions

• Capacité à gérer sur matériel des conceptions importantes ( par exemple des cœurs processeurs avec leur codes applicatifs, voir leur OS)

Processeur

• Pas de Trade-off (cœur sécurisé ou cœur performant)

Connaissance, outils et méthodologies de la sécurité et de la sureté

• Peu accessibles et spécifiques

Flot de conception / fabrication

• Briques IPs – Malveillances (lay-out- Flow etc.)

// Besoin émergent et critique

Solutions

Rechercher des solutions d’architecture améliorant le niveau de sécurité des processeurs en conservant les performances

Innover par la conception d’outils industriels capables de tester le niveau de résistance aux attaques des composants »

Contact

// Besoin émergent et critique

Solutions

Rechercher des solutions d’architecture améliorant le niveau de sécurité des processeurs en conservant les performances

Innover par la conception d’outils industriels capables de tester le niveau de résistance aux attaques des composants »

At the Black Hat 2018 and DEF CON 26 security conferences held in Las Vegas 1 researcher detailed a backdoor mechanism in x86-based processors.

At the Black Hat 2018 and DEF CON 26 security conferences held in Las Vegas 1 researcher detailed a backdoor mechanism in x86-based processors.

Flaws in several chips manufacturers risk billions of devices

The two vulnerabilities, which have now been addressed, would have allowed hackers to employ timing side-channel attacks to steal cryptographic keys that are supposed to remain safely inside the chips By: INDO ASIAN NEWSSERVICE | Updated on: Aug 20 2022,17:49 IST. An international team of researchers has discovered serious security vulnerabilities in computer that has affected billions of laptop, server, tablet and desktop users globally. The two vulnerabilities, which have now been addressed, would have allowed hackers to employ timing side-channel attacks to steal cryptographic keys that are supposed to remain safely inside the chips. The recovered keys could be used to compromise a computer’s operating system, forge digital signatures on documents, and steal or alter encrypted information.

Flaws in several chips manufacturers risk billions of devices

The two vulnerabilities, which have now been addressed, would have allowed hackers to employ timing side-channel attacks to steal cryptographic keys that are supposed to remain safely inside the chips By: INDO ASIAN NEWSSERVICE | Updated on: Aug 20 2022,17:49 IST. An international team of researchers has discovered serious security vulnerabilities in computer that has affected billions of laptop, server, tablet and desktop users globally. The two vulnerabilities, which have now been addressed, would have allowed hackers to employ timing side-channel attacks to steal cryptographic keys that are supposed to remain safely inside the chips. The recovered keys could be used to compromise a computer’s operating system, forge digital signatures on documents, and steal or alter encrypted information.